StockSnap.ioより

ウェブ担当で専務理事の朝倉です。

昨日、「SSL/TLSの脆弱性「DROWN」(脆弱性の愛称)が、OpenSSLプロジェクトチームに発見されました。」というニュースが流れました。

すなわち、SSL/TLSによって通信を暗号化しているサイトが、この脆弱性「DROWN」によって簡単に攻撃される可能性があるということです。

HTTPSのサイトであっても、自分のパソコンから、サーバーへの通信の途中で、悪意のある人に、情報を盗み見られてしまう恐れがあります。

サーバーのセキュリティアップデートを実施

当組合が運営する「レンタルサーバー MIC-S」(以下、MIC-Sサーバー)は、本日(2016年3月3日)、この脆弱性に対するセキュリティアップデートを行ないましたので、ご報告申し上げます。

SSL/TSL通信(HTTPS)で運用されていないサイトは、そもそも脆弱性に関係なく、情報が取られてしまうリスクがありますので、ご注意ください。

【SSL証明書】固定IPアドレス無しでもインストール可能になりました – MICニュースにも書いたように、固定IPアドレスを取得しなくても、HTTPSサイトで運用が可能になっておりますので、セキュリティ意識が高まったお客様は、ご検討くださいませ。

大手のサイトでも脆弱性が残っている

「自社のサイトは、大丈夫なのか?」と思われた方は、研究者が立ち上げたサイト「DROWN Attack」にある「Check for DROWN vulnerability」を試してみてください。

このチェックで、大手サイトのドメインをチェックしてみたところ、2016年3月3日午後5時8分現在、上記のチェックサイトでチェックしてみたところ、Yahoo!Japan、LINE、ソニーなんかも、いくつかのサブドメインで引っかかっていますね。他にも、任天堂、DMM、毎日新聞社のドメインで脆弱性があるとのことです。

ちなみに、Amazon(amazon.co.jp)やGoogle(google.co.jp)は、問題ありませんでした。

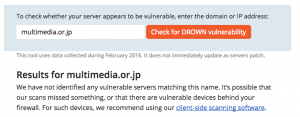

multimedia.or.jpを試しにチェックしてみました

当組合サイトのドメイン「multimedia.or.jp」をチェックしてみたところ

チェック結果

安心してください!脆弱性に対応できていますよ。

無事、「We have not identified any vulnerable servers matching this name.(我々は、この名前に一致する任意の脆弱なサーバは確認されていません。) 」と表示されました。でも、背後に脆弱なデバイスがある可能性もあるから、注意してね。と書かれています。

事前に、よくクレジットカードや個人情報を利用するサイトのドメインを調べてみるのも、良いかもしれませんね。

ハッカーになりたい人には、こんな本も・・・

ハッカーの学校

著者IPUSIRON

価格¥ 3,780(2016/03/03 17:22時点)

出版日2015/01/23

商品ランキング4,731位

単行本(ソフトカバー)444ページ

ISBN-104781701973

ISBN-139784781701974

出版社データ・ハウス